GIỚI THIỆU NỀN TẢNG ẢO HÓA VMWARE NSX-T

I. GIỚI THIỆU VMWARE NSX-T

VMware NSX-T Data Center là giải pháp ảo hóa hạ tầng mạng và bảo mật cho các Virtual Machine (EXSXi, KVM) trên Server vật lý.

-

NSX-T là phiên bản thế hệ tiếp theo của VMware NSX (NSX-V) với khả năng tích hợp Kubernete (K8S) và tương thích với nhiều môi trường khác nhau như hạ tầng Cloud và các hạ tầng kết hợp khác.

-

NSX-T cung cấp đầy đủ các thành phần ảo hóa và bảo mật mạng “Full Stack Layer 2 to Layer 7 Platform” - để xây dựng các không gian mạng ảo dành cho Virtual Machine và Container (K8S) được quản lý độc lập với phần cứng vật lý bên dưới.

-

NSX-T hỗ trợ xây dựng hệ thống Software-Defined Data Center (SDDC) với các thành phần Control Plane, Data Plane và Management Plane.

-

NSX-T chạy trên nền tảng OS Ubuntu 16.04 và sử dụng giao thức đóng gói dữ liệu mới là GENEVE (giao thức tương tự VXLAN nhưng khả năng mở rộng lớn hơn nhiều). Phiên bản NSX-V chạy trên nền tảng OS Photon và dùng giao thức đóng gói vXLAN.

-

NSX-T được triển khai theo phương thức Zero Effort với các File OVA/OVF được Import vào hệ thống Hypervisor ESXi hoặc KVM để khởi chạy trực tiếp mà không cần cài đặt.

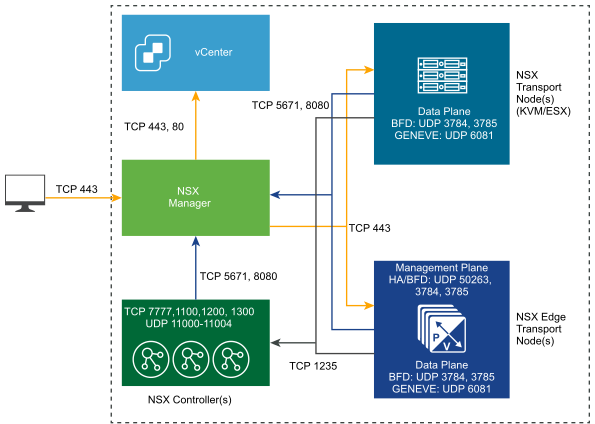

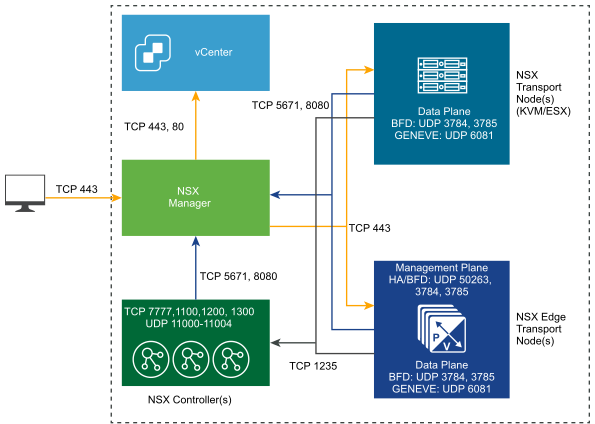

II. VMWARE NSX-T ARCHITECTURE

VMware NSX-T hoạt động theo kiến trúc Software Defined Networking gồm có Control Plane, Data Plane và Management Plane.

1. Management Plane

Management Plane cung cấp giao diện để người dùng tương tác với hệ thống, NSX-T Manager là thành phần quản lý đóng vai trò quan trọng:

-

Đóng vai trò là Entry Point để quản trị viên quản lý và cấu hình thông qua WEB GUI hoặc tự động hóa bằng RESTful API.

-

NSX-T Manager yêu cầu thiết kế theo cụm Cluster 3 Node để đảm bảo tính dự phòng.

-

NSX-T Manager lưu trữ các cấu hình hệ thống và đẩy cấu hình thực thi xuống Control Plane.

-

Truy xuất thông tin cấu hình và thông tin hệ thống để thống kê số liệu bằng các Visualize và Dashboard.

-

Hỗ trợ kết nối tối đa 16 vCenter Management, Container & Cloud.

-

Yêu cầu các Transport Node phải được cài đặt và khởi chạy một Agent là Management Plane Agent (MPA)

2. Control Plane

Control Plane điều phối các cấu hình điều khiển từ Management Plane xuống Data Plane thông qua Forwarding Engine và quảng bá lại thông tin mô hình mạng các thành phần trong Data Plane cho NSX-T Manager.

VMware NSX-T chia Control Plane làm hai thành phần:

-

Central Control Plane (CCP): là những Service chạy trên Controller với nhiệm vụ tính toán một số trạng thái Runtime dựa trên cấu hình của NSX-T Manager để đẩy xuống Local Control Plane

-

Local Control Plane (LCP): là những Daemon (chương trình) chạy trên các Transport Node, LCP chịu trách nhiệm tính toán hoàn chỉnh các trạng thái Runtime cấu hình nhận từ CCP Service và lập trình các hạng mục Forwarding và Firewall Rule để đẩy xuống Data Plane thông qua Forwarding Engine trên Transport Node.

LCP Daemon cũng chịu trách nhiệm Monitor Link Status và thu thập thông tin từ các thành phần trong Data Plane để gửi về lại cho NSX-T Manager thông qua các Agent MPA.

-

NSX-T Manager => CCP Service => LCP Daemon => Hướng đẩy cấu hình từ Management Plane xuống Data Plane.

-

NSX-T Manager => MPA Agent => LCP Daemon => Hướng quảng bá và trao đổi thông tin liên quan đến mô hình mạng của các Data Plane Host.

-

NSX-T 2.5 trở xuống phân tách NSX-T Manager và NSX-T Controller độc lập với nhau, mô hình chuẩn sẽ bao gồm Cluster 3 VM-Manager và Cluster 3 VM-Controller.

-

NSX-T 3.0 trở về sau kết hợp cả Manager và Controller thành NSX Manager Appliance để tối ưu thiết kế và hiệu năng, mô hình chuẩn chỉ còn một cụm Cluster 3 VM NSX-T Node.

Mỗi Appliance sẽ có một IP riêng biệt và được quản lý chung bằng một Virtual IP, các Appliance đồng bộ dữ liệu với nhau nhanh chóng và các tác vụ có thể thực hiện trên bất kỳ Appliance nào trong Cluster.

3. Data Plane

Data Plane thực hiện chuyển tiếp các gói tin trong mô hình mạng bằng các thông tin điều khiển từ Control Plane đổ xuống.

NSX Transport Node là một Server cài đặt Hypervisor (ESXi, KVM), NSX-T Manager kết nối với các Transport Node để điều khiển cài đặt MPA Agent, LCP Deamon và Forwarding Engine.

Edge Transport Nodes là những Transport Node đặc biệt với khả năng chạy các dịch vụ mạng tập trung để thực hiện các chức năng Routing, NAT, DHCP, Load Balancing, VPN, … trong hạ tầng mạng ảo. Transport Node trải dài từ Management Plane, Control Plane cho tới Data Plane.

III. KHÁI NIỆM SEGMENT, TRANSPORT ZONE & UPLINK

1. Segment & Transport Zone

N-VDS (NSX Virtual Distributed Switch) đóng vai trò như một vSwitch để thực hiện Forwarding Traffic giữa các Segment và Transport Zone bên trong Transport Node. N-VDS chỉ hỗ trợ ESXi Hypervisor, đối với KVM thì phải sử dụng Open vSwitch (OVS) thay thế.

Trong NSX-T, Segment là một phân đoạn mạng ảo giống Logical Switch, Transport Zone là một phân vùng hay một mặt phẳng chứa các Segment.

-

VLAN Segment: là phân đoạn mạng Link Layer 2, phân đoạn mạng VLAN Broadcast Domain.

-

VLAN Transport Zone: là mặt phẳng chứa các VLAN Segment, giống như đường Trunking VLAN.

-

Overlay Segment: là phân đoạn mạng Link Layer 3 giữa các VM Host cho phép thực hiện Routing giữa chúng.

-

Overlay Transport Zone: là mặt phẳng chứa các Overlay Segment, các Link Layer 3 Network Subnet.

VLAN Segment thường được dùng cho các Uplink từ Tier-0 Router lên hạ tầng mạng vật lý (Router, Switch ToR). Server ESXi/KVM thường sẽ cấu hình một Port Access VLAN Management, các Port còn lại sẽ cấu hình Trunking.

Overlay Segment thường dùng cho các phân đoạn mạng ảo nội bộ, khi hai VM thuộc hai Hypervisor khác nhau nhưng được gán vào cùng một Overlay Segment thì Layer 2 Traffic của chúng sẽ được truyền qua một Tunnel GENEVE do NSX-T Manager điều khiển tạo ra một cách tự động.

Các Transport Node có thể gán vào một hoặc nhiều Transport Zone và chúng cũng có quyền truy cập các Segment trong các Transport Zone đó.

-

Một N-VDS có thể Attach nhiều VLAN Transport Zone nhưng chỉ có thể gán vào một Overlay Transport Zone.

-

Khi N-VDS gán với nhiều VLAN Transport Zone thì cần phải cẩn thận tránh trùng VLAN ID.

-

Một Transport Node có thể có nhiều N-VDS khác nhau, nhưng mỗi pNIC Card chỉ chỉ có thể gán với một N-VDS duy nhất.

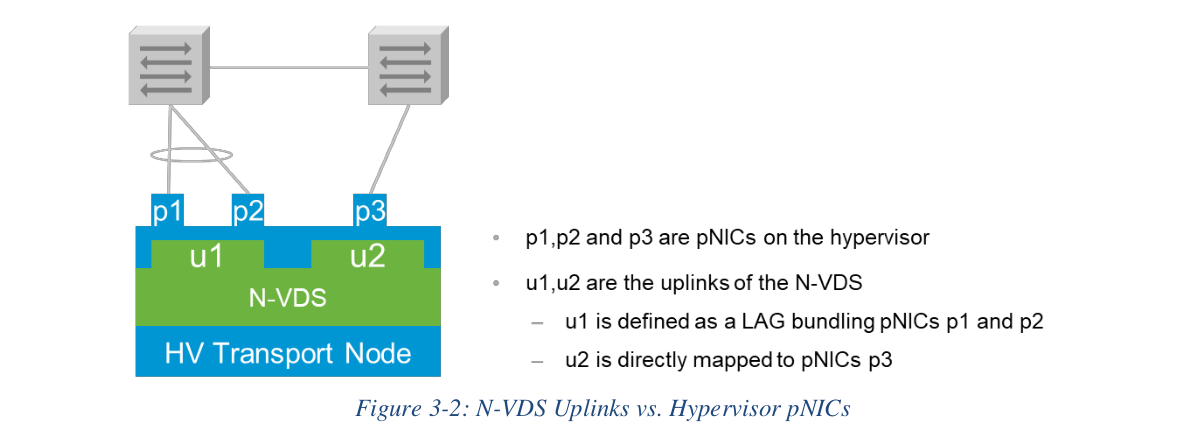

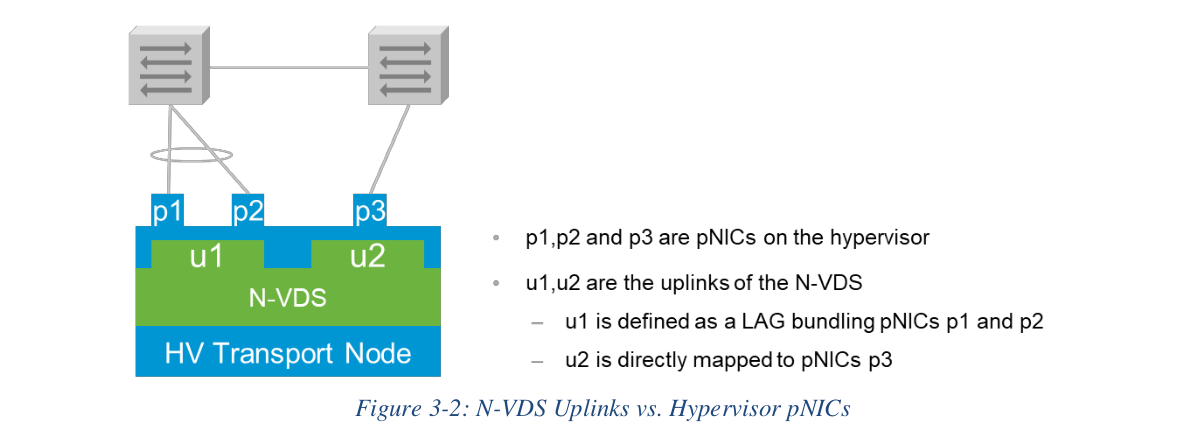

2. Uplink vs. pNIC

NSX-T định nghĩa các Card mạng vật lý là Physical NIC’s (pNICs), N-VDS định nghĩa các Port Logic Uplink để Mapping với một pNIC hoặc một nhóm Bunble pNIC (LAG – Aggregate/Bonding)

Teaming Policy xác định cách N-VDS sử dụng các Uplink để dự phòng và Load Balancing.

-

Failover Order: Active/Standby Uplink

-

Load Balanced: Cân bằng truyền tải Uplink 1:1 hoặc theo MAC

KVM chỉ hỗ trợ LAG Group 2 Uplink theo cơ chế Failover Active và Standby, không hỗ trợ Load Balancing hay Teaming Policy giữa các Uplink với nhau.

Uplink Profile là một Template định nghĩa cách N-VDS hoạt động:

-

Format của các Uplink (Single, LAG)

-

Teaming Policy (Failover, Load Balance)

-

Transport VLAN ID

-

MTU Uplink

-

Network I/O Control